كلمات المرور

-

الأمن الإلكتروني

كاسبرسكي تحذر من برمجيات سرقة البيانات التي تستهدف بيانات تسجيل الدخول

أظهر أحدث تقرير أجرته شركة كاسبرسكي أن أكثر من نصف الأجهزة – نحو 55% – المُستهدفة بهجمات سرقة كلمات المرور…

-

الأمن الإلكتروني

7 نصائح من كاسبرسكي تساعدك في الحماية من الاختراق

في ظل عالمنا الرقمي المترابط، باتت محاولات الاختراق ظاهرةً شائعةً، بل هي مسألة وقت فقط قبل استهدافك. فمع تطور أساليب…

-

الأمن الإلكتروني

ماذا تفعل إذا تلقيت رمزًا للمصادقة الثنائية في رسالة دون أن تطلبه؟

اعتدنا على مدار السنوات القليلة الماضية على استخدام مزية المصادقة الثنائية (2FA) عند تسجيل الدخول إلى الكثير من الخدمات والتطبيقات…

-

نصائح تكنولوجية

6 نصائح لمحو آثار بصمتك الرقمية بطريقة مثالية

أصبحت بصماتنا الرقمية أكثر أهمية من أي وقت مضى خاصة مع التطور التكنولوجي الذي نشهده حاليًا، إذ يترك كل ما…

-

الأمن الإلكتروني

سارع إلى حماية نفسك … تسريب المليارات من كلمات المرور وعناوين البريد عبر الإنترنت

أفاد تقرير جديد بأن المليارات من سجلات المستخدمين، ومجموعات من أسماء المستخدمين وكلمات المرور التي سُرقت في خروقات البيانات السابقة،…

-

دراسات وتقارير

نماذج الذكاء الاصطناعي يمكنها سرقة بياناتك من صوت لوحة المفاتيح.. إليك التفاصيل

كشفت دراسة جديدة أجراها مجموعة من الباحثين البريطانيين أن نماذج الذكاء الاصطناعي يمكنها تحديد ما يكتبه المستخدمون في حواسيبهم –…

-

أخبار الإنترنت

حسابات آبل تدعم تسجيل الدخول بدون كلمات المرور التقليدية

أعلنت آبل عن دعم تسجيل الدخول إلى حساباتها Apple ID باستخدام مفاتيح المرور Passkeys التي تعتمد على بصمات الأصابع أو…

-

نصائح تكنولوجية

أهم ميزات الأمان الجديدة في نظام iOS 17

تفخر شركة آبل دائمًا بتقديمها أفضل مستويات الخصوصية والأمان لعملائها، لذلك تقدم كل عام مجموعة واسعة من ميزات الخصوصية والأمان…

-

نصائح تكنولوجية

طرق بسيطة للحفاظ على أمان كلمات المرور

سواء كنا نتسوق أو نتواصل مع الآخرين أو نقوم بأي شيء آخر عبر الإنترنت، فغالبًا ما نسجل حسابات في العديد…

-

نصائح تكنولوجية

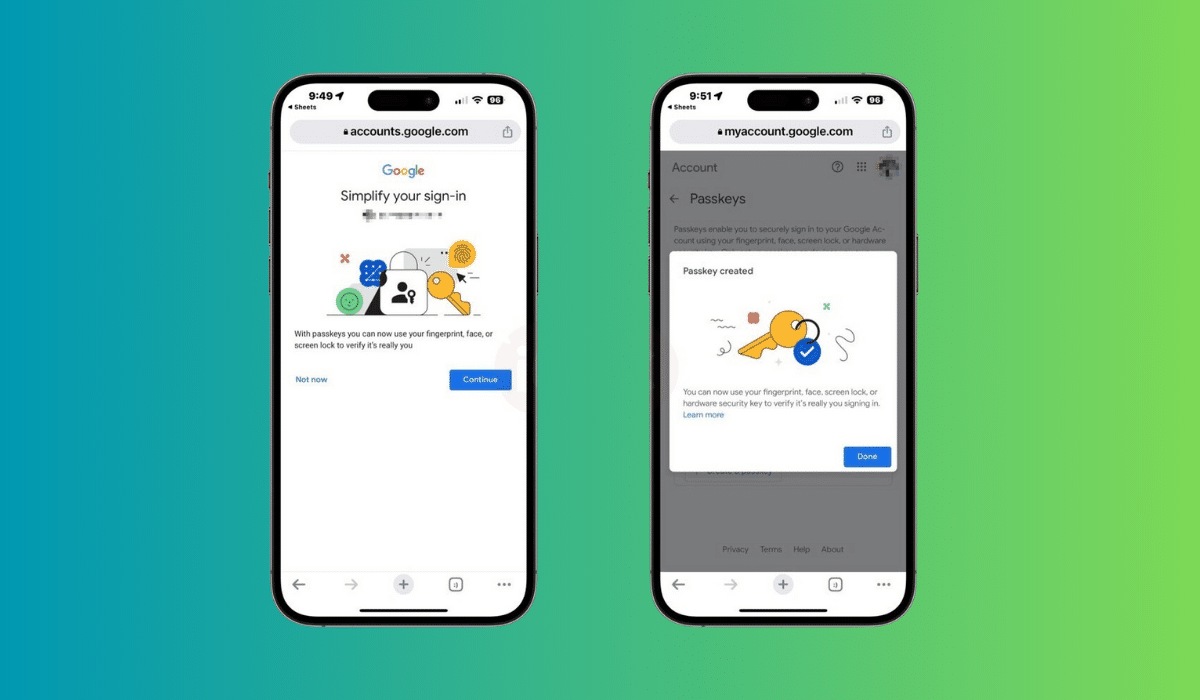

ما هي مفاتيح المرور وكيف تستخدمها لتأمين حساب جوجل في هاتفك؟

وجدت دراسة حديثة أن متوسط عدد كلمات المرور التي يستخدمها الشخص عبر المواقع والخدمات المختلفة تصل إلى 100 كلمة مرور،…