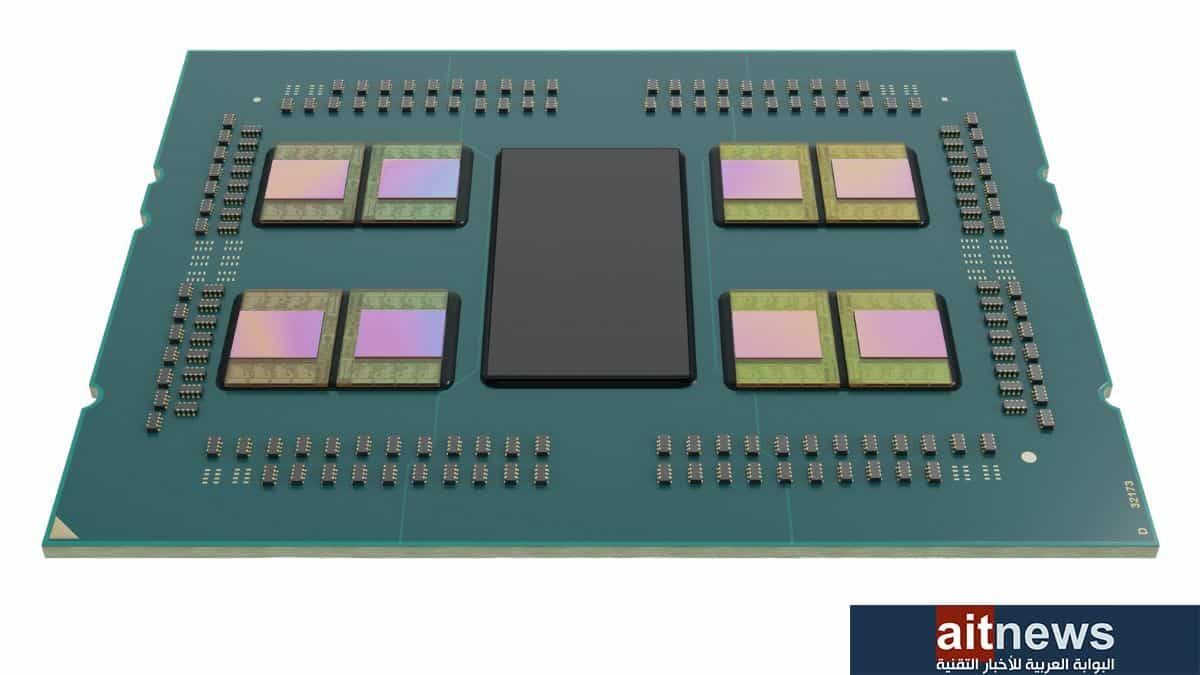

الثغرة الأمنية CacheWarp تؤثر في بعض معالجات AMD EPYC

في كل فترة تتعرض بعض وحدات المعالجات المركزية من إنتل أو AMD لثغرات أمنية خطيرة تكتشفها الشركات الأمنية التي تعمل ليل نهار على مراقبة ما يحدث.

الثغرة الأمنية CacheWarp (المعروفة باسم CVE-2023-20592) التي اكتشفها باحثو جامعة غراتس للتكنولوجيا ومركز هلمهولتز لأمن المعلومات تشير إلى تأثيرها في بعض وحدات المعالجة المركزية EPYC من شركة AMD.

هذه الثغرة تستهدف مباشرة الجيل الأول من معالجات EPYC Naples، والجيل الثاني من معالجات EPYC Rome، والجيل الثالث من معالجات EPYC Milan، وطريقة استهدافها لهذه المعالجات تكمن في استغلال الثغرة الأمنية لتقنية المحاكاة الافتراضية المشفرة الآمنة (SEV) من AMD وهي تستهدف خاصة إصدارات الحالة المشفرة (ES) والترحيل المتداخل الآمن (SNP).

الهجوم مستند إلى البرمجيات التي تتلاعب بذاكرة التخزين المؤقت للجهاز الافتراضي (VM) والتي تعمل في تقنية SEV. الثغرة الأمنية CacheWarp تمسح ذاكرة التخزين المؤقت لوحدة المعالجة المركزية وتسترد البيانات القديمة من ذاكرة النظام أو ذاكرة الوصول العشوائي (RAM)، وتخدع وحدة المعالجة المركزية لقبول البيانات القديمة، مما يفتح الباب أمام الانتهاكات المحتملة. يتحايل هذا الإجراء على عمليات التحقق من الصحة والسلامة التي صُممت من أجلها تقنية SEV-SNP، مما يسمح بحدوث الاختراق دون أن يُكتشف.

تعد الثغرة الأمنية CacheWarp أكثر تنوعًا وخطورة؛ لأنها لا تعتمد على خصائص الآلة الافتراضية المستهدفة، بل إنها تستغل نقاط ضعف المعمارية الأساسية لتقنية AMD SEV، مما يجعلها تهديدًا واسع النطاق للأنظمة التي تعتمد على هذه التقنية.

يمكن لهجوم CacheWarp تجاوز الإجراءات الأمنية القوية مثل المحاكاة الافتراضية المشفرة، مما يشكل خطرًا كبيرًا على سِرّيّة البيانات وسلامتها في بيئات الحوسبة الآمنة.

سرعة تعامل AMD مع هذه الثغرة الأمنية كان واضحًا، حيث أصدرت تحديثًا لمعالجات الجيل الثالث AMD EPYC Milan مع تصحيح التعليمات البرمجية الصغيرة من خلال تحديث البرنامج الثابت، وهذا التحديث لن يكون له أي تأثير في أداء المعالجات كما كان يحدث في السابق.