أهمية برنامج اكتشاف نقاط النهاية والاستجابة لها في تأمين بيانات الشركات

بقلم كل من: محمد هاشم، المدير العام لكاسبرسكي في السعودية والبحرين، وأندري سمنيوشنكو، رئيس قطاع الخدمات الفنية لتطوير الأعمال في كاسبرسكي.

طُرح المفهوم الأولي لتقنية اكتشاف نقاط النهاية والاستجابة لها (EDR) بهدف تحديد أوجه السلوك المثيرة للشبهات ذات الصلة بالتهديدات المتقدمة المستمرة التي تطال نقاط النهاية في المؤسسات الكبيرة ذات الخبرة المتقدمة في أمن تكنولوجيا المعلومات، ومراكز عمليات الأمن السيبراني الناضجة والفرق الأمنية المتخصصة. لكن في واقع الأمر، توفر المنتجات المصنفة على أنها برامج لاكتشاف نقاط النهاية والاستجابة لها مساعدة كبيرة للشركات بأحجامها المختلفة.

فقد بات واضحًا في الوقت الحاضر أن مشهد التهديدات يتغير باستمرار، بل إن التهديدات الحديثة أصبحت أكثر قدرة على التخفي والتكيف والمراوغة. وفي الوقت نفسه، أصبح من الممكن شراء أدوات وخدمات أنشطة الجرائم الإلكترونية أو استئجارها بسهولة، الأمر الذي يتيح شن الهجمات بطرق أسهل وبأسعار معقولة، وذلك عن طريق استخدام البرامج الخبيثة المصممة بطرق قد يصعب اكتشافها.

لذلك، يمكن للشركات الصغيرة الحجم وبمستوى متوسط أو أساسي من الخبرة في مجال أمن تكنولوجيا المعلومات، الاستفادة من الحلول التي تساعد على اكتشاف التهديدات الجديدة غير المعروفة، والتحقيق فيها، والتعامل معها بشكل استباقي. ومع ذلك، تتفاوت متطلبات هذه الشركات من حيث وظائف برامج اكتشاف نقاط النهاية والاستجابة لها، والتراخيص المتعلقة بها، وطرق إعدادها وصيانتها عن المؤسسات الكبيرة.

وسنتناول تاليًا متطلبات حلول اكتشاف نقاط النهاية والاستجابة لها من جانب المؤسسات التي تتمتع بمستوى أساسي أو متوسط من الخبرة في أمن تكنولوجيا المعلومات.

1- سهولة النشر والإعداد:

حتى تتمكن الشركات من معظم فوائد برامج وحلول اكتشاف نقاط النهاية والاستجابة لها بسرعة، يجب ألا ترافق عمليةَ نشر الحل جهودٌ كبيرة، كما ينبغي أن تكون عملية التثبيت والإعداد بديهية وسهلة، حتى بالنسبة إلى المؤسسات التي لا تتمتع بمستوى عالٍ من الخبرة الفنية.

وهناك جانب آخر مهم يجب أن يوضع في الاعتبار عند اختيار أحد منتجات اكتشاف نقاط النهاية والاستجابة لها، ويتمثل في مستوى التكامل المطلوب مع الأنظمة الأخرى. وفي الوضع المثالي، يجب ألا يتطلب هذا المنتج عمليات تكامل معقدة مع الأنظمة، مثل: إدارة المعلومات الأمنية والأحداث وجدران الحماية ونقاط النهاية.

وإذا كانت هناك ضرورة لعمليات الدمج، فيجب تقديمها بطرق مبتكرة، حتى لا تضطر المؤسسات إلى قضاء المزيد من الوقت واستهلاك الكثير من الموارد في إدماج أنظمتها الحالية في الحل الجديد لاكتشاف نقاط النهاية والاستجابة لها.

وأخيرًا، توجد هناك ضرورة لصيانة هذا النوع من المنتجات، لكن ينبغي أن تمتلك الشركات القدرة على تركيز أنشطتها التجارية الأساسية، بدلًا من هدر الوقت وإنفاق الموارد لغرض صيانة هذه الحلول. وهنا يأتي خيار تبني الحلول البرمجية القائمة على السحابة، إذ يمكنها توفير وحدة تحكم إدارة مركزية تستضيفها الشركة المورّدة في السحابة.

وهذا يعني أن المؤسسات لا تحتاج سوى إلى نشر برنامج وكيل ليتولى مهام اكتشاف نقاط النهاية والاستجابة لها في أنظمة مستخدميها، في حين تتولى الشركة البائعة المهام المتبقية.

2- إدماج حلول اكتشاف نقاط النهاية والاستجابة لها مع منصة الحماية في حل وعرض واحد:

من الفوائد الرئيسية لاستخدام أي من منتجات اكتشاف نقاط النهاية والاستجابة لها، القدرة على اكتشاف الحوادث الأمنية والتعامل معها بسرعة وكفاءة.

ومع ذلك، هناك ملاحظة مهمة لا يمكن أن نغفلها، وهي أن برنامج اكتشاف نقاط النهاية والاستجابة لها لا يكفي وحده للقيام بهذه المهمة، وحماية المؤسسة من جميع أنواع التهديدات.

وهنا يأتي دور منصة حماية نقاط النهاية (EPP) التي توفر الحماية الشاملة لنقاط النهاية، بما يشمل: مكافحة البرامج الخبيثة، وجدار الحماية، وتقييم نقاط الضعف، ومنع الاستغلال والتحكم في حالات الانحراف، وفي المقابل يركز برنامج اكتشاف نقاط النهاية والاستجابة لها في اكتشاف الحوادث الأمنية والتعامل معها.

وعندما يُجمع بين برنامج اكتشاف نقاط النهاية والاستجابة لها والمنصة المذكورة، يمكن ضمان العديد من المزايا، الأولى: أن هذه الآلية توفر نهجًا أكثر شمولًا لأمن نقاط النهاية، مما يضمن تحديد جميع التهديدات المحتملة ومعالجتها. وتتمثل الميزة الثانية في أنها تساعد المؤسسات في تبسيط عملياتها الأمنية، حيث يمكن إدارة كلا الحلين من وحدة تحكم واحدة، الأمر الذي يؤدي إلى توفير الوقت والموارد، والتقليل من المخاطر الناجمة عن الأخطاء البشرية.

ولضمان تحقيق أعلى قدر من الفوائد من جرّاء توظيف برنامج اكتشاف نقاط النهاية والاستجابة لها مع المنصة ذاتها، تبرز أهمية اختيار منصة تتصف بالفعالية والعملية. ووفقًا للأبحاث التي أجرتها وكالة “إنترناشيونال داتا كوربوريشن”، يمكن أن تعمل نقطة النهاية الضعيفة في إلحاق الدمار بفاعلية البرنامج، ويعني ذلك أنه يتعيّن على المؤسسات إعطاء الأولوية للاستثمار في شراء منصة عالية الجودة، لتكون قادرة على توفير الحماية القوية لنقاط النهاية.

وأخيرًا، يجب التنويه بأهمية إدماج حل البرنامج في المنصة بطريقة محكمة، لضمان عمل الحلين معًا بسلاسة، ولتوفير أفضل مستوى ممكن من الأمن لنقاط النهاية. وقد يكون من الأجدى بالنسبة إلى المؤسسات البحث عن برنامج يمكن تسليمه ضمن حل المنصة، عن طريق الاعتماد على وكيل واحد لكليهما. وتساعد هذه الطريقة في تبسيط العمليات الإدارية، كما تضمن أيضًا أقصى قدر من التوافق بين الحلين.

3- الاعتماد على الأتمتة بدلًا من التحليل اليدوي المعقد للبيانات والتحقيق والاستجابة:

من بين التحديات الكبيرة التي تواجه المؤسسات، امتلاكها القدرة على اكتشاف التهديدات والاستجابة لها في الوقت المناسب بطريقة فعالة. ويمكن أن تساعد حلول اكتشاف نقاط النهاية والاستجابة لها في التغلب على هذا التحدي؛ لأنها تقوم بأتمتة عمليات الاكتشاف والتحقيق والاستجابة.

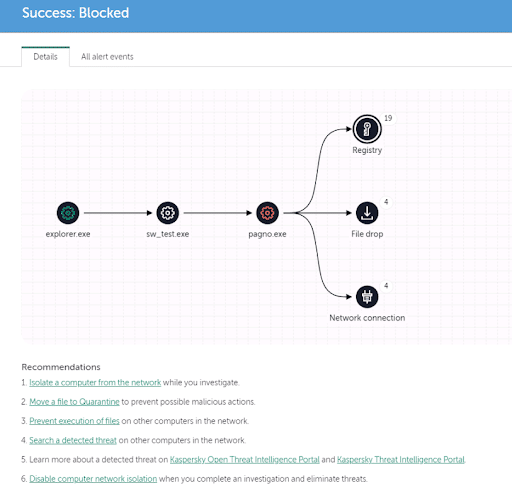

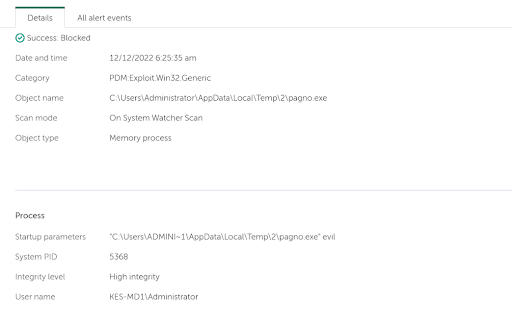

وعند اكتشاف أي تهديد، يمكن لهذا الحل الشروع في تحقيق تلقائي لتحديد مدى الهجوم والأنظمة التي قد تأثرت به. وتشمل هذه العملية جمع بيانات القياس مِن بُعد، مثل: سجلات النظام وحركة مرور الشبكة، وربطها بأحداث أمنية أخرى بغية تحديد السبب الجذري للهجوم. وإذا استدعت الحاجة إلى المعلومات الإضافية للمزيد من التحقيق، يجب أن يكون الحل ذاته قادرًا على البحث فورًا عن البيانات المطلوبة في بوابة معلومات التهديدات الخاصة بالشركة الموردة.

وفي أثناء عملية التحقيق في الحادث، تبرز الحاجة إلى إنشاء مؤشرات الاختراق (IoC) والبحث عنها. وتعدّ عملية إجراء المسح بحثًا عن تلك المؤشرات بمثابة إحدى الآليات الحيوية لاكتشاف نقاط النهاية والاستجابة لها، كوسيلة لفهم الجهات المعرضة للخطر، والحد من احتمالية تكرار التهديد في المستقبل. وتكون العملية الآلية لإجراء المسح الضوئي للأنظمة المنتظمة باستخدام المؤشرات – التي أُنشئت أو استُورِدت – إحدى المكونات الرئيسية للحفاظ على صحة نظام المعلومات.

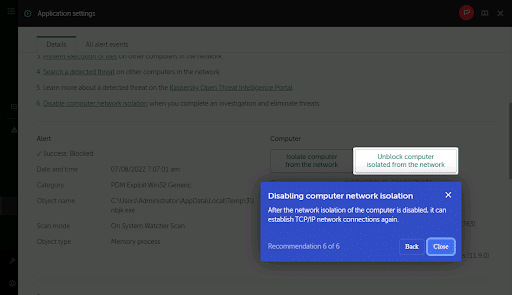

وبعد اكتمال عملية تحديد التهديد والتحقيق فيه، يجب أن يُقدم حل اكتشاف نقاط النهاية والاستجابة لها الإجراءات اللازمة للتخفيف من تأثير الهجوم. وقد يشمل ذلك عزل نقطة النهاية المصابة، أو إيقاف العمليات الخبيثة، أو عزل المكونات المشبوهة.

وتحتاج الشركات التي لا تستعين بموظفي الأمن المؤهلين إلى المساعدة في هذه العملية. وهنا تبرز أهمية وظيفة الاستجابة الموجهة، حيث يوفر حل اكتشاف نقاط النهاية والاستجابة لها الإرشادات خطوة بخطوة، من أجل توضيح كيفية التصرف في مثل هذه الحالات.

ومع ذلك، يكون من المهم ترتيب واختبار إجراءات الاستجابة بعناية، للتأكد من أنها لا تسبب أي ضرر غير مقصود للنظام أو البيانات. ويجب أن تتحقق الحلول المستخدمة تلقائيًا من اتخاذ الإجراءات الضرورية بشأن المكونات الحرجة للنظام، التي تشمل الملفات المطلوبة لتشغيل نظام التشغيل. وفي حال اكتشاف أي محاولة لحذف الملف أو إنهاء عملية ما، تُعد جزءًا من تلك المكونات، يجب أن يتدخل البرنامج على الفور لمنع كافة هذه الإجراءات.

4- التكلفة الإجمالية المنخفضة للملكية:

يجب أن تكون حلول اكتشاف نقاط النهاية والاستجابة لها فعالة من حيث الكلفة للمؤسسات من المستويات الأساسية والمتوسطة للنضج الأمني لتكنولوجيا المعلومات.

ومن المهم أيضًا الحفاظ على خفض الكلفة المرتبطة باستخدام هذه الحلول وإدارتها وصيانتها، ويمكن تحقيق ذلك من خلال اتباع نهج يقوم على تقديم هذه المنتجات مقترنة بمنصة الحماية كحل واحد.

وعند استخدام منصة حماية نقاط النهاية من البائع نفسه بالفعل، يفترض وجود طريقة سهلة لترقية الترخيص إلى حل اكتشاف نقاط النهاية والاستجابة لها. وفي هذه الحالة، يجب تنشيط وظيفة الحل تلقائيًا، دون الحاجة إلى تثبيت مكونات أخرى.

وعندما يوفَّر الحل والمنصة كحزمة واحدة، فإن هذا الإجراء يساعد على تقليل التكلفة الإجمالية للملكية، فضلًا عن عدم الحاجة إلى استخدام عوامل متعددة في كل نقطة نهاية، وهذا يؤدي في نهاية المطاف إلى تقليل التعقيد والتكاليف المرتبطة بإدارة العديد من وكلاء الخدمة.

ومن جهة أخرى، لا ينبغي أن تكون خوادم الإدارة المنفصلة ووحدة تخزين الشبكة من المتطلبات أيضًا، كما يمكن أن يعمل الحل المتقدم لاكتشاف نقاط النهاية والاستجابة لها على شكل منتج قائم بذاته، من دون الحاجة إلى تطوير بنية تحتية إضافية، الأمر الذي من شأنه أن يسهم في تقليل التكاليف المرتبطة بالنشر والصيانة. ويُستخدم خط الإدارة الفردي ذاته لكل من الحل والمنصة.

ويجب أن توفر جهة البيع لحل اكتشاف نقاط النهاية والاستجابة لها أيضًا خيارًا لعرض حل سحابي مماثل. وفي هذه الحالة، يعتمد الحل على السحابة بشكل تام، لإتاحة المجال أمام الشركات لإدارة البنية التحتية الأمنية، وتوسعة نطاقها بسهولة حسب الحاجة. ومن ثم، يمكنها الاستغناء تمامًا عن الحاجة إلى توفير البنية التحتية المحلية، مما يسهم بدوره في خفض التكلفة الإجمالية للملكية.

5- توفر خدمة الكشف والاستجابة المدارة بالإضافة إلى الحل المطلوب:

توفر حلول اكتشاف نقاط النهاية والاستجابة لها رؤية تفصيلية حول نشاط نقاط النهاية، بينما توفر خدمات الكشف والاستجابة المدارة رؤية أوسع عبر بيئة تكنولوجيا المعلومات بأكملها. وإذا جُمع بينهما، يمكن للمؤسسات ذات الفرق الفنية والأمنية الأقل تأهيلًا تحسين قدرات اكتشاف التهديدات، من خلال الجمع بين المعلومات الخاصة بنقاط النهاية مع السياق والتحليل الأوسع.

وتوفر خدمة الكشف والاستجابة المدارة إمكانية المراقبة على مدار الساعة طوال أيام الأسبوع. وتعتمد الخدمة على تقنيات استباقية للبحث عن التهديدات لتحديد المخاطر ونقاط الضعف الناشئة. وعن طريق استخدام بيانات الكشف والاستجابة لتغذية التحليلات ذات الصلة بخدمة الكشف والاستجابة المدارة، تستطيع المؤسسات اكتشاف التهديدات والاستجابة لها بشكل استباقي لتقليل مخاطر الهجمات والحد من نجاحها.

ويمكن أن يساعد استخدام حلول اكتشاف نقاط النهاية والاستجابة لها مع خدمة الكشف والاستجابة المدارة في تحسين أداء مركز العمليات الأمنية من خلال توفير رؤية شاملة للحوادث الأمنية، وتمكين استجابة أكثر كفاءة للحوادث، والمساعدة في تبسيط العمليات الأمنية.

وتخضع العديد من المؤسسات أيضًا لمتطلبات الامتثال والتنظيم التي تفرض ضوابط أمنية محددة، لذا فإن استخدام كل من حلول اكتشاف نقاط النهاية والاستجابة لها وخدمة الكشف والاستجابة المدارة معًا يمكن أن يساعدها على تلبية هذه المتطلبات، لأنها توفر لها إمكانات الرؤية والمراقبة والاستجابة اللازمة.

ويجب التأكد من تقديم خدمة الكشف والاستجابة المدارة من شركة متخصصة ذات سمعة مرموقة. وفي هذه الحالة، يستند السياق المذكور أعلاه إلى قاعدة بيانات ضخمة للتهديدات جُمعت من مصادر مختلفة، بما يشمل ملايين المستخدمين المشاركين طواعية في شبكة دعم سمعة الجهة البائعة.

الخاتمة:

وأخيرًا، يمكن أن تحمل حلول اكتشاف نقاط النهاية والاستجابة لها قيمة كبيرة للمؤسسات ذات المستوى المتوسط وحتى الأساسي من الخبرة في مجال أمن تكنولوجيا المعلومات. ولتعظيم فوائد هذه الحلول، يجب على المؤسسات البحث عن حلول تعتمد على عملية تثبيت بسيطة، والتكامل مع النظام الأساسي لحماية نقاط النهاية، إلى جانب انخفاض التكلفة الإجمالية للملكية والأتمتة، والقدرة على التكامل مع خدمة الاكتشاف والاستجابة المُدارة باستخدام الحل الصحيح. وبذلك يكون بمقدور المؤسسات حماية نقاط النهاية والشبكات الخاصة بها بشكل أفضل لمواجهة التهديدات المتزايدة التي تفرضها الهجمات الإلكترونية المتقدمة.