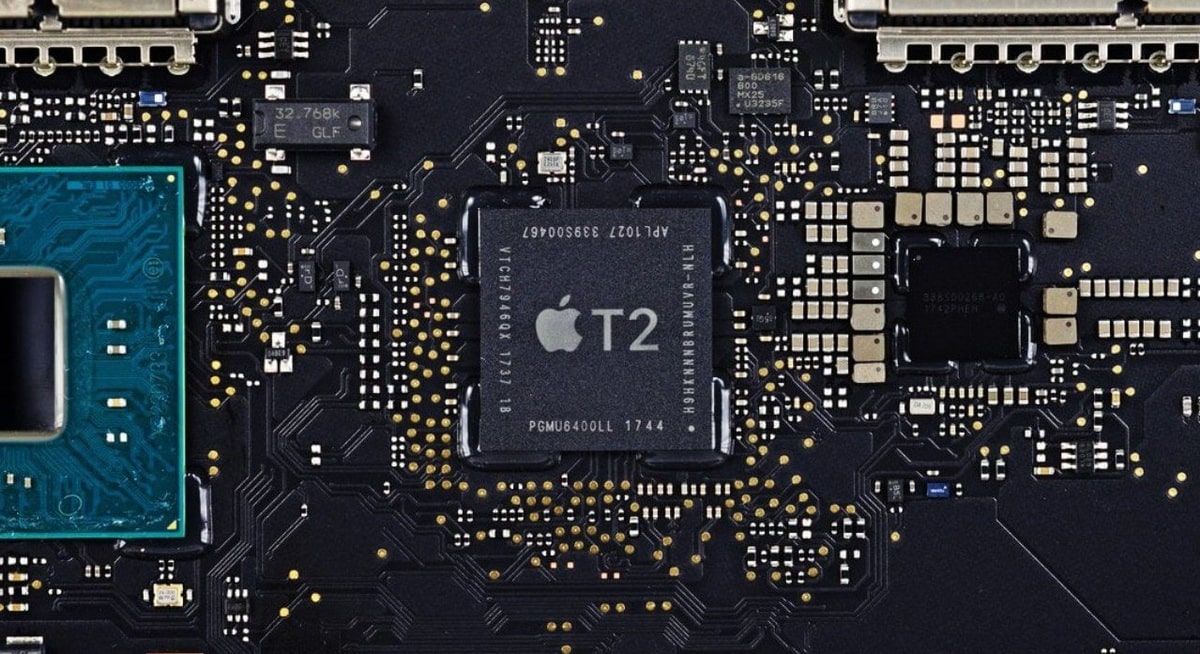

رقاقة أمان T2 من آبل تتضمن عيبًا لا يمكن إصلاحه

يدعي باحثو الأمن أنه يمكنهم كسر حماية أجهزة ماك وماك بوك التي تتضمن أحدث رقاقة أمان (T2) من شركة آبل عبر الجمع بين استغلالين تم تطويرهما في البداية لكسر حماية أجهزة آيفون.

وفي حين أن الاستغلال لا يزال معقدًا إلى حد كبير، فقد تم ذكر التقنية المستخدمة عبر منصة تويتر خلال الأسابيع القليلة الماضية، وذلك بعد أن اختبرها كبار خبراء الأمان وكسر الحماية.

وإذا تم استغلال التقنية بشكل صحيح، فإنها تتيح للمستخدمين التحكم الكامل في أجهزتهم، وتعديل سلوك نظام التشغيل الأساسي، واسترداد البيانات الحساسة أو المشفرة، وكذلك زرع البرامج الضارة.

وتمثل رقاقة أمان (T2) معالجًا مساعدًا خاصًا يتم تثبيته مع وحدة المعالجة المركزية الرئيسية من إنتل ضمن أجهزة الحواسيب المكتبية والمحمولة الحديثة من آبل، مثل: (iMac) و ( Mac Pro) و (Mac mini) و (MacBook).

وتم الإعلان عن رقاقة (T2) في عام 2017، وبدأت آبل بإضافتها إلى جميع أجهزتها المباعة منذ عام 2018.

ويتمثل دورها في العمل كوحدة معالجة مركزية منفصلة، وتتعامل بشكل افتراضي مع معالجة الصوت والعديد من وظائف الإدخال والإخراج المنخفضة المستوى؛ للمساعدة في تخفيف الحمل عن وحدة المعالجة المركزية الرئيسية.

ومع ذلك، فإنها تعمل أيضًا بمثابة شريحة أمان – مثل معالج المنطقة الآمنة (SEP) – الذي يعالج البيانات الحساسة، مثل: عمليات التشفير وكلمات مرور (KeyChain) ومصادقة (TouchID) والتخزين المشفّر للجهاز والإقلاع الآمن.

وبمعنى آخر، لديها دور مهم في كل جهاز حديث من آبل، حيث تدعم الرقاقة معظم ميزات الأمان.

واكتشف الباحثون الأمنيون خلال فصل الصيف طريقة لكسر (T2)، ووجدوا طريقة لتشغيل التعليمات البرمجية داخل شريحة الأمان أثناء الإقلاع.

ويتطلب الهجوم الجمع بين استغلالين تم تصميمهما في البداية لكسر حماية أجهزة (iOS) – وهما (Checkm8) و (Blackbird).

ووفقًا لتدوينة من شركة (IronPeak) البلجيكية للأمن، فإن كسر حماية شريحة الأمان (T2) يتضمن الاتصال بجهاز ماك أو ماك بوك عبر (USB-C)، وتشغيل الإصدار 0.11.0 من برنامج (Checkra1n jailbreaking) أثناء عملية إقلاع نظام التشغيل.

وبالنسبة إلى (ironPeak)، فإن ذلك يحدث لأن آبل تركت واجهة تصحيح الأخطاء مفتوحة في شرائح أمان (T2) الموجودة لدى العملاء، مما يسمح لأي شخص بالدخول إلى وضع تحديث البرنامج الثابت للجهاز (DFU) بدون مصادقة.

ومن الممكن باستخدام هذه الطريقة صناعة كابل (USB-C) يمكنه استغلال جهاز (macOS) تلقائيًا عند التشغيل.

وبالنظر إلى أن هذه المشكلة متعلقة بالعتاد، فإنه يجب اعتبار جميع رقاقات (T2) غير قابلة للإصلاح.

وتتمثل الطريقة الوحيدة التي يمكن للمستخدمين من خلالها التعامل مع تداعيات الهجوم بإعادة تثبيت (BridgeOS)، وهو نظام التشغيل الذي يعمل ضمن رقاقة (T2).