النظام السوري يتجسس على السوريين عبر تطبيقات كورونا

اكتشفت شركة الأمن السيبراني (Lookout) التي تتخذ من الولايات المتحدة مقراً لها أن النظام السوري يشن حملة قرصنة إلكترونية ضد المواطنين السوريين ومستخدمي الهواتف الذكية من خلال توزيع تطبيقات تحت عنوان فيروس كورونا المستجد، التي تعمل بمثابة برامج تجسس.

وفقًا للشركة، فقد استخدم قراصنة تابعون للنظام السوري على مدى الشهر الماضي 71 تطبيقًا ضارًا جديدًا على أجهزة أندرويد من خلال استغلال جائحة فيروس كورونا، بحيث تسمح هذه التطبيقات لأجهزة مخابرات النظام الحصول على الموقع الجغرافي للمستخدم والرسائل والصور ومقاطع الفيديو والتسجيلات الصوتية وجهات الاتصال.

وفي حين أن بعض عينات البرامج الضارة مطورة في شهر مارس، لكن الحملة جزء من جهد تجسسي بدأ منذ شهر يناير 2018 على الأقل، ويبدو أنها تستهدف الناطقين بالعربية والسوريين وأولئك الذين قد ينتقدون الحكومة السورية.

وقالت (كريستين ديل روسو) Kristin Del Rosso، مهندسة أبحاث أمنية تركز على الهندسة العكسية لتطبيقات أندرويد في شركة (Lookout)، في تصريح لموقع (CyberScoop): “إذا كان جهازك مصابًا وهناك شخص يراقبك لأنك منشق أو ثائر أو صحفي، فسيعرفون الآن مع من تتحدث وإلى أين تذهب ومع من تلتقي”.

وذكرت ديل روسو أن الحملة جزء من عمليات مخابرات النظام التي يجريها منذ فترة طويلة ضد السكان السوريين، وأضافت “هذه الحملة المستمرة استخدمت مجموعة متنوعة من أسماء التطبيقات، وكما هو الحال مع أي حدث سياسي أو اقتصادي أو صحي كبير، فإن الأزمة الجديدة تمنح الجهات الفاعلة شيئًا جديدًا يمكن استغلاله لإصابة الناس بالبرامج الضارة”.

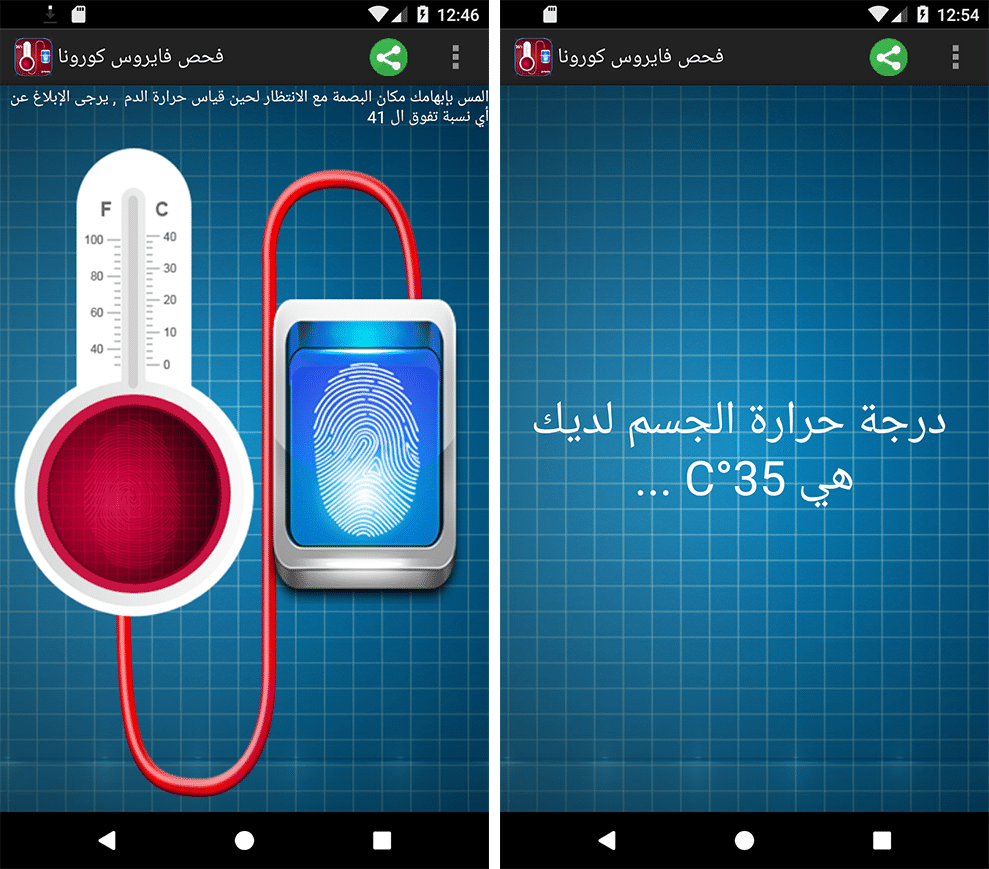

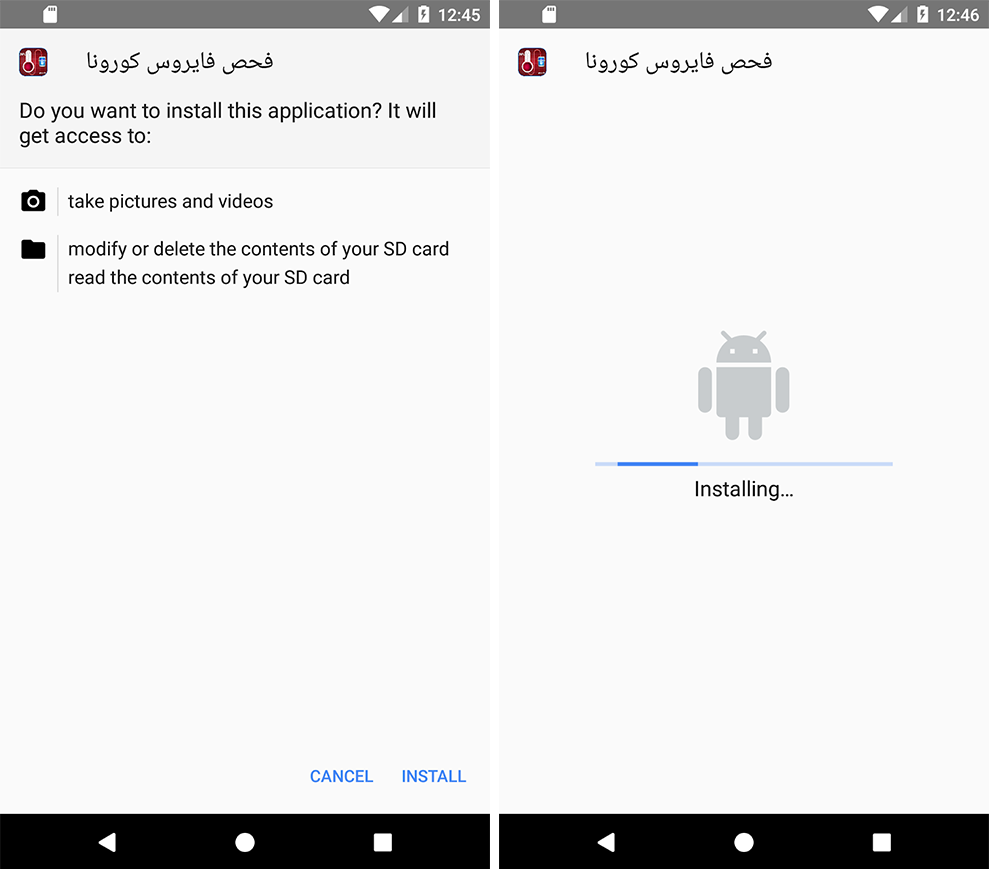

ويطلب أحد التطبيقات المستخدمة في الحملة السورية، الذي ينتحل صفة تطبيق لقياس درجة حرارة جسم المستخدم، من المستخدمين الحصول على أذونات لالتقاط الصور ومقاطع الفيديو والتعديل لحذف محتويات بطاقة الذاكرة الخارجية، لكن التطبيق، الذي ينشر برمجية (AndoServer) الخبيثة، لديه قدرات أخرى يمكن تشغيلها في الخلفية دون وعي المستخدمين.

وبحسب الباحثين، فإن البرنامج قادر على تتبع الموقع الجغرافي للمستخدمين، كما أنه قادر على تشغل تطبيقات أخرى، وتسجل الصوت، واستخراج سجلات المكالمات والرسائل النصية وقوائم جهات الاتصال، إلى جانب قدرته على الاتصال وإرسال الرسائل النصية إلى جهات اتصال معينة.

وقالت ديل روسو إن بعض تطبيقات التجسس التي يستخدمها المتسللون لا تقدم أي استخدامات فعلية للضحايا أبدًا.

ويربط باحثو (Lookout) هذه الحملة بالنظام السوري؛ لأن خوادم القيادة والتحكم بالتطبيقات موجودة ضمن كتلة من العناوين المملوكة لمزود خدمة الإنترنت (تراسل) Tarassul المملوك لمؤسسة الاتصالات السورية (STE)، التي وفرت في الماضي البنية التحتية لمجموعة القرصنة المدعومة من الدولة السورية المسماة الجيش الإلكتروني السوري (SEA).

وتستخدم غالبية التطبيقات الخبيثة في حملة المراقبة السورية نسخة مخصصة من البرامج الضارة المتاحة تجاريًا التي تُسمى (SpyNote)، والتي تتماشى مع النشاط التاريخي للجيش الإلكتروني السوري (SEA)، وتشير الأدلة إلى أن المستخدمين يحصلون على التطبيقات المتضمنة البرامج الضارة من مصادر غير رسمية، وذلك لأنها غير متوفرة على متجر (Google Play).