إسيت تطلق مفكك رموز الشفرة الجديد من هجمات رانسومواري جاندكراب

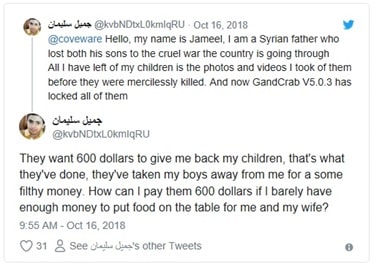

نشرت شركة إسيت ESET أداة فك تشفير جديدة لصالح الضحايا السوريين من هجمات رانسومواري جاندكراب GandCrab Ransomware، وقام مطورو هذه العائلة الخبيثة الشائنة بنشر مفاتيح التشفير في منتدى للقراصنة بعد تغريدة من أحد الضحايا السوريين الذي فقد صورًا لأطفاله المتوفين وحولت إلى كود شفرة خبيثة، وفي رسالتهما العامة، اقتبس مشغلو GandCrab Ransomware جملة “الوضع السياسي والاقتصادي وكذلك العلاقات مع بلدان رابطة الدول المستقلة” كأسباب لقرارهم.

وقد أكدت المجموعة أيضًا على أن هذا كان استثناءًا وأن المفاتيح للبلدان الأخرى أو الضحايا لن يتم نشرها حتى لو عمليات جاندكراب تم ضبطها في المستقبل، وكما ذكر موقع BleepingComputer.com، فإن الدفعة التي تم نشرها تشمل فقط مفاتيح الضحايا السوريين.

وذكر مشغلو البرامج الضارة أيضا أنه إبقاء سوريا على قائمة البلدان المستهدفة كان خطئًا، ومن غير الواضح ما إذا كان هذا سيتغير في الحملات المستقبلية لجاندكراب أم لا، حيث أن أحدث نسخة (5.0.4) لا يسرد اللغة المستخدمة في سوريا من ضمن الإعفاءات.

وتم تصميم أداة فك تشفير جاندكراب من إسيت من أجل فك تشفير 979 ضحية من سوريا بغض النظر عن إصدار البرامج الضارة التي تأثرت بها (من 1.0 إلى 5.0)، ويمكن للمستخدمين تحميل أداة فك التشفير.

وتعد هذه ليست المرة الأولى التي يطلق مؤلفو البرمجيات الخبيثة مفاتيح لعائلة الفدية “رانسومواري” المنتشرة أو المتغيرات منها، مما يسمح لشركات الأمن السيبراني بإنشاء أدوات فك التشفير.

وقامت إسيت في السابق بإصدار مثل هذه الأدوات لـ TeslaCrypt، والعديد من المتغيرات من Crysis، بالإضافة إلى المتغيرات السابقة من “AESNI رانسومواري“.

كيفية تجنب الإصابات من هجمات الفدية رانسومواري ؟

الوقاية ضرورية للحفاظ على سلامة المستخدمين من هذا التهديد المعروف منذ فترة طويلة، ونوصي جميع المستخدمين بالاحتفاظ بأنظمة التشغيل والبرامج الخاصة بهم محدثة، واستخدام حلول أمنية موثوق بها مع طبقات متعددة من الحماية، والاحتفاظ بنسخة احتياطية من جميع البيانات المهمة والقيمة بانتظام في موقع غير متصل مثل اقراص التخزين الخارجية.

وننصح الشركات بما يلي:

• تقليل مساحة الهجوم عن طريق تعطيل أو إلغاء تثبيت أي خدمات وبرامج غير ضرورية.

• مسح الشبكات للحسابات الخطرة التي تستخدم كلمات مرور ضعيفة وضمان تحسينها.

• تقييد أو حظر استخدام بروتوكول سطح المكتب البعيد (RDP) من خارج الشبكة، أو تفعيل المصادقة لمستوى الشبكة.

• استخدام شبكة افتراضية خاصة (VPN) للموظفين الذين يصلون إلى أنظمة الشركة عن بعد.

• القيام بمراجعة إعدادات جدار الحماية وإغلاق أي منافذ غير أساسية قد تؤدي إلى حدوث إصابة.

• مراجعة قواعد وسياسات حركة المرور بين أنظمة الشركة الداخلية وأي شبكة (شبكات) خارجية.

• ضبط حماية كلمة المرور في حلول الأمن الخاصة بك لمنعهم من التعطيل بواسطة مهاجم.

• القيام ﺑﺗﻘﺳﯾم اﻟﺷﺑﮐﺔ اﻟﻣﺣﻟﯾﺔ إﻟﯽ اﻟﺷﺑﮐﺎت اﻟﻔرﻋﯾﺔ وﺗوﺻﯾﻟﮭﺎ ﺑﺟدران اﻟﺣﻣﺎﯾﺔ ﻟﻟﺣد ﻣن اﻟﺗﺣرك اﻟﺟﺎﻧﺑﻲ واﻷﺛر اﻟﻣﺣﺗﻣل لرانسومواري أو ﻏﯾرھﺎ ﻣن اﻟﮭﺟﻣﺎت داﺧل اﻟﺷﺑﮐﺔ.

• حماية النسخ الاحتياطي مع مصادقة ثنائية أو متعددة العوامل.

• تدريب الموظفين بانتظام للتعرف على التهديدات الإلكترونية وكيفية التعامل مع الهجمات الهندسة الاجتماعية.

• السماح للملفات والمجلدات المشتركة بالوصول فقط إلى أولئك الذين يحتاجون إليها، بما في ذلك جعل المحتوى للقراءة فقط، وتغيير هذا الإعداد فقط للموظفين الذين يجب أن يكون لديهم حق الوصول للكتابة.

• توصي إسيت عملاءها أيضًا بالكشف عن التطبيقات التي من المحتمل أن تكون غير آمنة أو غير مرغوب فيها (PUSA / PUA) لاكتشاف و منع الأدوات التي يمكن إساءة استخدامها من قبل المهاجمين من أجل تعطيل الحل الأمني.

بقلم أوندري كيبوفيك Ondrej Kubovič، متخصص في توعية أمن المعلومات لدى شركة إسيت ESET