كاسبرسكي لاب: جهتا التهديدات المتقدمة Turla وSofacy تستهدفان منظمات حساسة في آسيا

اكتشف باحثو كاسبرسكي لاب الذين يراقبون مختلف الفروع التابعة لجهة التهديد الناطقة بالروسية Turla (المعروفة أيضاً باسمي Snake و Uroburos) أن أحدث نسخة من برمجية KopiLuwak الخبيثة يتم إيصالها للضحايا باستخدام شيفرة مماثلة تقريباً لتلك المستخدمة قبل شهر فقط من قبل عملية Zebrocy، المجموعة الفرعية من Sofacy (المعروفة بدورها باسمي Fancy Bear و APT28)، وهي جهة تهديد أخرى ناطقة بالروسية وقائمة منذ مدة طويلة.

كما وجد الباحثون تداخلًا في استهداف الأهداف بين هاتين الجهتين الخطرتين، اللتين تركزان في عملهما على استهداف نقاط جيوسياسية ساخنة في آسيا الوسطى وكيانات حكومية وعسكرية حساسة، وقد تم تضمين النتائج في تقرير عام تناول أحدث التطورات والأنشطة التي تمارسها أربع مجموعات فرعية نشطة منسوبة إلى جهة التهديد Turla، نشره اليوم فريق البحث والتحليل العالمي التابع لشركة كاسبرسكي لاب.

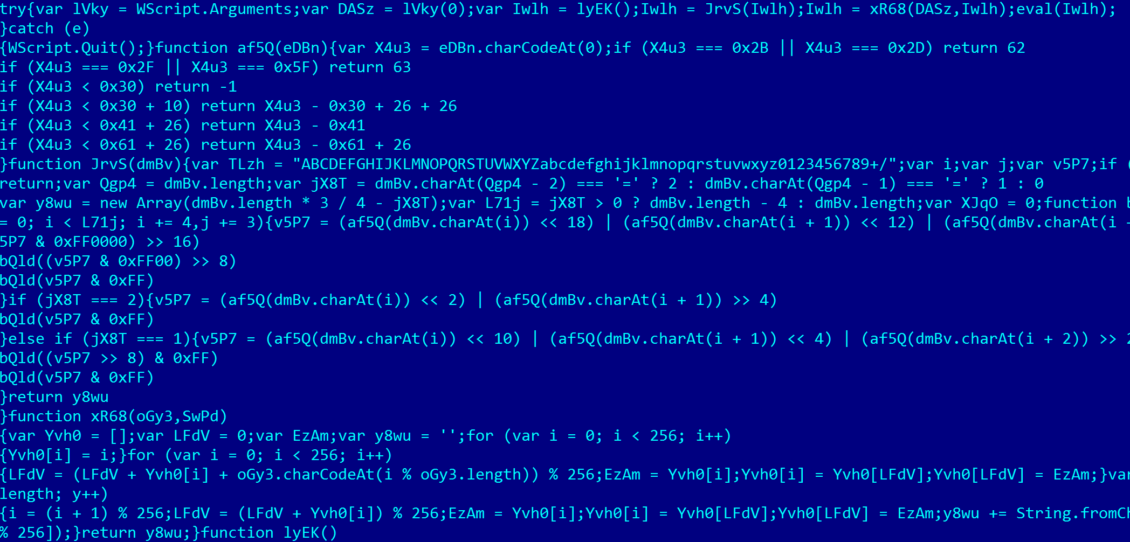

وكان اكتشاف KopiLuwak (الاسم مشتق من اسم نوع نادر من القهوة) تم لأول مرة في نوفمبر 2016، إذ وجد أنه جرى تسليم مستندات تحتوي على برمجيات خبيثة أسقطت برامج جافا سكريبت جديدة ومبهمة بشكل كبير صممت لاستطلاع النظام والشبكة، وذلك عندما تم تمكين وحدات الماكرو في تلك المستندات.

وقد تمت ملاحظة أحدث النسخ من KopiLuwak في منتصف العام 2018، عندما لاحظ الباحثون وجود أهداف جديدة في سوريا وأفغانستان، واستخدمت Turla ناقل توصيل جديد للتصيد الموجه باستخدام ملفات اختصار بامتداد LNK خاصة بالنظام ويندوز. وأظهر التحليل أن ملف LNK يحتوي على PowerShell لفك شفرة KopiLuwak وإفلاتها، وكان PowerShell مماثلاً تقريباً لذلك المستخدم في عملية Zebrocy الشهر السابق.

كما وجد الباحثون بعض التداخل في الاستهداف بين جهتي التهديد، إذ ركزتا على أهداف سياسية حساسة، تشمل هيئات حكومية للأبحاث والأمن، وبعثات دبلوماسية وجهات للشؤون العسكرية، لا سيما في آسيا الوسطى، وتشمل مجموعات Turla الفرعية الخبيثة الأخرى التي تتبعها الباحثون خلال العام 2018 تلك المعروفة باسمي Carbon و Mosquito.

وقدم الباحثون في تقريرهم مزيداً من الأدلة لدعم الفرضية القائلة بأن Turla أساءت استخدام شبكات الإنترنت اللاسلكية لإيصال البرمجية الخبيثة Mosquito إلى الضحايا، وهي ممارسة قد تكون متداعية، كما وجد الباحثون تعديلاً إضافياً لمنظومة التجسس الإلكتروني القوية Carbon، التي يتم تركيبها عادة بشكل انتقائي للغاية لدى ضحايا ذوي أهمية خاصة، ويتوقعون رؤية المزيد من التعديلات على الشيفرة وتوظيفاً انتقائياً لهذه البرمجية الخبيثة في 2019.

وكانت منطقة الشرق الأوسط وشمال إفريقيا من بين المناطق التي استهدفتها مجموعات Turla الفرعية التخريبية في 2018، فضلاً عن أجزاء من أوروبا الغربية والشرقية ووسط وجنوب آسيا والأمريكيتين.

وقال كورت بومغارتنر الباحث الأمني الرئيس في فريق البحث والتحليل العالمي لدى كاسبرسكي لاب إن Turla واحدة من أقدم جهات التهديد التخريبية المعروفة وأكثرها قدرة، مشيراً إلى أنها “تشتهر بتغيير جلدها باستمرار وتجربة ابتكارات ومنهجيات جديدة”، وأضاف: “يظهر بحثنا في مجموعات البرمجيات الخبيثة الرئيسية خلال العام 2018 أنها تواصل النمو والتجريب. ومع ذلك، فمن الجدير الإشارة إلى أنه في حين كانت جهات التهديد الأخرى الناطقة بالروسية مثل CozyDuke (المعروفة باسم APT29) و Sofacy تستهدف منظمات في الغرب، مثل الاستهداف المفترض للجنة الوطنية الديمقراطية في العام 2016، كانت Turla تقوم بتوظيف عملياتها بهدوء نحو الشرق، حيث بدأت أنشطتها، وحتى أساليب إيصال برمجياتها التخريبية في الآونة الأخيرة، تتداخل مع مجموعة Sofacy الفرعية Zebrocy. وتظهر أبحاثنا أن تطوير شيفرة Turla وتنفيذها مستمر، ولأجل ذلك ينبغي على المنظمات التي تعتقد أنها يمكن أن تكون هدفاً لهذه المجموعة أن تستعد لذلك”.

وتوصي شركة كاسبرسكي لاب المنظمات والشركات والمؤسسات باتخاذ الإجراءات التالية لتقليص خطر الوقوع ضحية لعمليات الهجوم الموجهة المتقدمة:

- استخدام حل أمني ممتاز ومؤكد النجاح مع تقنيات مضادة للهجمات والاستفادة من معلومات التهديدات مثل حل كاسبرسكي لاب Kaspersky Threat Management and Defense، فهذه الحلول قادرة على اكتشاف الهجمات الموجهة المتقدمة واصطيادها عبر تحليل الشذوذ الشبكي، وإعطاء فرق الأمن الإلكتروني رؤية كاملة في الشبكة، وأتمتة الاستجابة للتهديدات.

- إتاحة وصول موظفي الأمن إلى أحدث المعلومات المتعلقة بالتهديدات، والتي سوف تسلحهم بأدوات مفيدة تساعدهم في الأبحاث حول الهجمات الموجهة والوقاية منها مثل المؤشرات على حدوث اختراقات وقواعد YARA وتقارير التهديدات المتقدمة.

- التأكد من أن عمليات إدارة تصحيح النظم البرمجية لدى المؤسسة على ما يرام والتحقق مرة أخرى من جميع إعدادات النظام واتباع أفضل الممارسات.

- إذا حددت مؤشرات مبكرة على هجوم موجه، فيمكن وضع خدمات الحماية المدارة في الاعتبار، والتي تسمح بالكشف عن التهديدات المتقدمة بشكل استباقي، وتقليل وقت الكمون، وترتيب الاستجابة للحوادث في الوقت المناسب.