جالميكر: هجمات سيبرانية جديدة تستغل كافة الموارد البسيطة المتاحة

كشف الباحثون في شركة سيمانتك النقاب عن مجموعة غير معروفة مسبقاً من الهجمات السيبرانية التي تستهدف شبكات حكومية وعسكرية، بما في ذلك عدد من السفارات التابعة لدولة شرق أوروبية على مستوى العالم، وعدد من الأهداف العسكرية والدفاعية في منطقة الشرق الأوسط، وتتجنب هذه المجموعة التخفي في صورة برمجيات خبيثة تقليدية، حيث تستخدم تكتيكات تحايل مختلفة وأدوات قرصنة متاحة بشكل علني، وذلك من أجل تنفيذ أنشطة تحمل جميعها سمات حملات التجسس الإلكتروني.

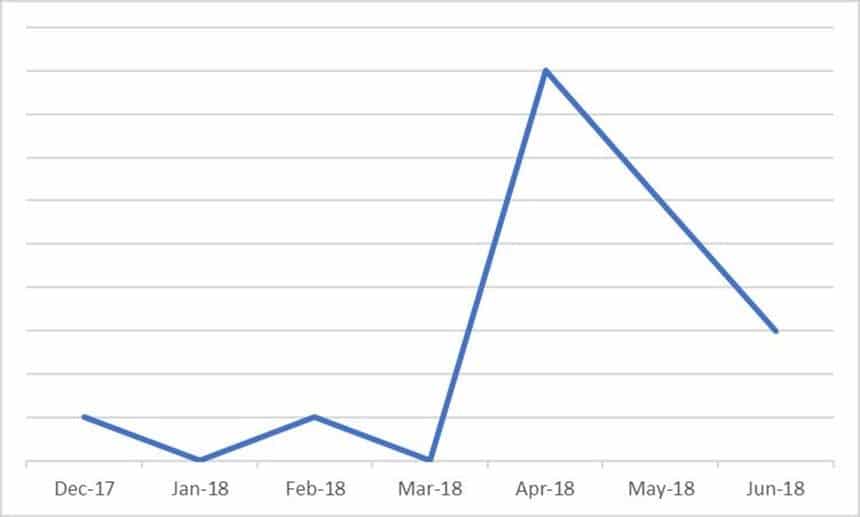

وقد تبين أن هذه المجموعة، التي أطلق عليها اسم جالميكر Gallmaker، بدأت عملياتها منذ شهر ديسمبر 2017 على أقل تقدير، حيث سجلت أحدث أنشطتها في شهر يونيو الماضي.

تكتيكات وأدوات

الأمر الأكثر إثارة فهو أن طريقة جالميكر في الهجوم لا ترتبط باستخدام البرمجيات الخبيثة، بل إنها تستغل أي موارد متاحة وأدوات قرصنة معروفة، وتقوم هذه المجموعة الهجومية باتخاذ عدد من الخطوات للتسلل إلى أجهزة الضحايا، ومن ثم تبادر بنشر عدد من الأدوات الهجومية المتنوعة.

وتقوم المجموعة بتقديم ملف مغر من ملفات أوفيس للضحايا، وهو ما يتم غالباً عن طريق بريد للتصيد الإلكتروني، حيث يتضمن عنوان هذه الملف موضوعات خاصة بمؤسسات حكومية وعسكرية ودبلوماسية.

ويكون عنوان الملف مكتوباً باللغة الإنجليزية أو إحدى اللغات السيريلية، وتتسم هذه الملفات بأنها ليت معقدة، ولكن أدلة الإصابة تشير إلى أن تأثيرها فعال، ويقوم القراصنة باستخدام أسماء ملفات ذات جاذبية لدى عدد من الأهداف والمؤسسات في شرق أوروبا مثل: bg embassy list.docx و Navy.ro members list.docx و Документи виза Д – кореспонденция.docx.

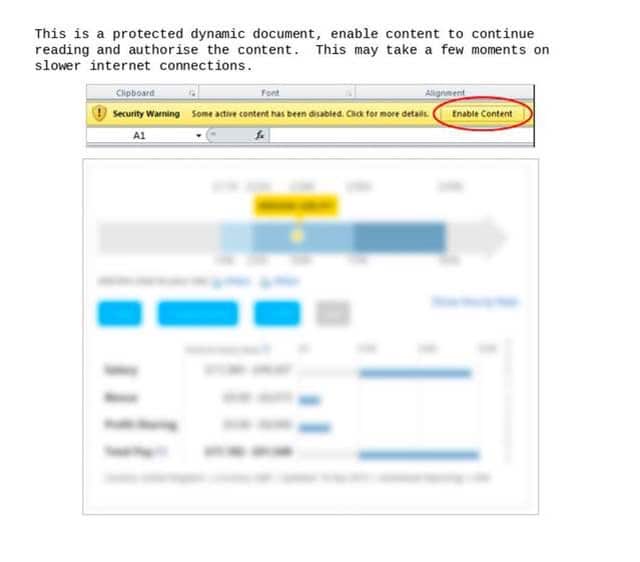

وتستدرج هذه الملفات الضحايا من خلال استغلال بروتوكول في برنامج Microsoft Office Dynamic Data Exchange، وذلك بهدف التسلل إلى الأجهزة، وعندما يقوم الشخص بفتح الملف، تظهر له رسالة تطلب منه “تمكين المحتوى”.

وبمجرد سماح المستخدم للمحتوى، يتمكن الشخص المهاجم من استخدام هذا البروتوكول لتنفيذ عدة أوامر في ذاكرة نظام التشغيل عن بعد، ومن خلال تمكنه من الانفراد بالذاكرة، يستطيع المهاجم أن يترك أدوات داخل ذاكرة الجهاز والتي تجعل من الصعب استكشافه، وبمجرد تمكن قراصنة جالميكر من التسلل إلى الجهاز الضحية، يقومون باستخدام عدد من الأدوات، وهي:

- WindowsRoamingToolsTask: وهي أداة تستخدم لجدولة نصوص ومهام PowerShell.

- أحمال كود reverse_tcp من إطار القرصنة Metasploit: يستخدم القراصنة شفرات متخفية يتم تنفيذها عبر برمجية PowerShell وذلك لتنزيل هذه الأحمال العكسية.

- إصدار معتمد من منصة WinZip: يخلق ذلك مهمة تنفيذ أوامر والتواصل مع خادم الأوامر والسيطرة، وعلى الأرجح يتم استخدام هذه المنصة لأرشفة البيانات، ومن المحتمل أن يتم من خلالها نقل البيانات إلى خارج جهاز الضحية.

- مكتبة Rex PowerShell: وهي متاحة للجميع عبر منصة GitHub والتي تتم ملاحظتها أيضاً على أجهزة الضحية، وتساعد هذه المكتبة على توفير نصوص PowerShell والتلاعب بها وذلك لاستغلالها من خلال إطار Metasploit.

وتقوم مجموعة جالميكر باستخدام ثلاثة عناوين إنترنت مبدئية للبنية التحتية لمركز التحكم والسيطرة الخاص بها وذلك للتواصل مع أجهزة الضحايا، كما ثبت أنها تقوم بحذف بعض أدواتها من أجهزة الضحية بمجرد الانتهاء من مهمتها، وذلك لقطع الطريق على أية محاولات لتتبع نشاطها.

مثال لرسالة تحذيرية تظهر بواسطة ملف الاستدراج.

يستخدم بروتوكول برنامج Microsoft Office Dynamic Data Exchange لأغراض شرعية وهي إرسال رسائل بين تطبيقات مايكروسوفت، والتي تتناقل البيانات عبر ذاكرة مشتركة، ومنها على سبيل المثال مشاركة الرسائل بين برنامجي Word وExcel، إلا أنه تم الإبلاغ في العام الماضي عن أن هذا البروتوكول غير آمن، حيث تبين للباحثين أنه يمكن اختراقه لتنفيذ كود على أجهزة الضحايا من خلال برنامجي Word وExcel، وذلك بدون تمكين وحدات الماكرو في هذين التطبيقين.

وأعلنت مايكروسوفت آنذاك أنها مجرد ميزة في هذين التطبيقين، وأنها لا تعتبره اختراقاً، حيث أنه من المعروف دائماً أن ملفات الأوفيس تصدر رسائل تحذيرية قبل تمكين هذا البرتوكول، غير أنه بعد اختراق البروتوكول في إطار عدد من حملات البرمجيات الخبيثة، أصدرت مايكروسوفت تحديثاً لحزمة الأوفيس في شهر ديسمبر 2017، يتضمن تعطيل عمل البروتوكول في كل من Word وExcel.

ويمكن للمستخدمين إعادة تفعيله بعد هذا التحديث، وذلك في حالة تحويل مسجل النظام إلى حساب مدير، وقد تبين أن أجهزة الضحايا المصابة بـ جالميكر التي قمنا بفحصها لم يتم ثبيت هذا التحديث عليها، وبالتالي فهي لا تزال عرضة للاختراق عبر هذا البروتوكول.

الأهداف والجدول الزمني

تتسم مجموعة جالميكر بأنها تحدد أهدافها بدرجة عالية من الدقة، وهي عبارة عن أهداف في شبكات تابعة لمؤسسات حكومية وعسكرية ودفاعية، وتوجد العديد من المواقع المستهدفة في سفارات تابعة لإحدى دول شرق أوروبا، وتقع السفارات المستهدفة في عدد من المناطق المتفرقة على مستوى العالم، لكنها جميعها تابعة لدولة واحدة.

كما رصدنا شبكة تابعة لشركة مقاولات دفاعية وأخرى عسكرية بمنطقة الشرق الأوسط، ولكن لا توجد علاقة واضحة بين الأهداف في كل من شرق أوروبا والشرق الأوسط، غير أنه من الواضح أن جالميكر يستهدف قطاعات دفاعية وعسكرية وحكومية، إذ يبدو أن الشبكات المستهدفة لا تتم بشكل عشوائي أو مصادفة.

ومنذ أن بدأنا تتبع أنشطة جالميكر فقد وجدنا أنها تتسم بالتماسك، إذ أن المجموعة بدأت تنشط منذ ديسمبر 2017، وارتفعت وتيرة الهجمات خلال الربع الأول من العام 2018، إلى أن بلغت ذروتها في أبريل الماضي.

نشاط جالميكر منذ ديسمبر 2017 حتى يونيو 2018.

يؤكد نشاط جالميكر بشكل واضح على أنها حملة تجسس سيبرانية، والتي يرجح أنه يتم شنها عبر مجموعة قراصنة بدعم من إحدى الدول، حيث أن اعتماد جالميكر بشكل حصري على تكتيكات الموارد المتاحة وأدوات القرصنة المعروفة من شأنه أن يصعب للغاية مهمة رصد أنشطتها.

وقد قمنا بالكتابة بشكل مكثف حول الاستخدام المتزايد للأدوات والموارد المتاحة من قبل القراصنة، وأشرنا إلى أن أحد أبرز الأسباب وراء ارتفاع شعبية هذا النوع من الأدوات هو تفادي استكشاف عمليات القرصنة، حيث يسعى القراصنة إلى انتهاج مبدأ الاختباء في مشهد عادي، بحيث تتخفى أنشطتهم وسط زخم من العمليات السليمة.

وربما استمرت جالميكر في تفادي محاولات استكشافها، إلى أن رصدتها تكنولوجيا “تحليلات هجمات الاستهداف” التي قدمتها سيمانتك، والتي تجمع بين القدرات الرائدة عالمياً لخبراء أمن المعلومات في سيمانتك، وبين الذكاء الاصطناعي المتطور وتعلم الآلة وذلك لتزويد الشركات والمؤسسات بالتحليلات الافتراضية الخاصة بها، وهو ما توفره سيمانتك من خلال برنامجها Advanced Threat Protection.

ومنذ بدء عمل هذه التكنولوجيا، فقد تم رصد عدد من الحوادث الأمنية لدى آلاف من الشركات، حيث ساهمت في تقليص الساعات الطويلة التي كانت تستغرق في التحليل، وبالنسبة لهذه الحالة، فقد تمكنت تحليلات هجمات الاستهداف من تصنيف أوامر PowerShell المستخدمة من قبل جالميكر على أنها برمجيات خبيثة، ما أدى إلى استكشاف هذه المجموعة الجديدة، ولولا القدرات التي وفرتها هذه التكنولوجيا القائمة على الذكاء الاصطناعي، لما تمكن الباحثون من رصد أنشطة جالميكر.