كاسبرسكي لاب: ارتفاع في استهداف أجهزة إنترنت الأشياء

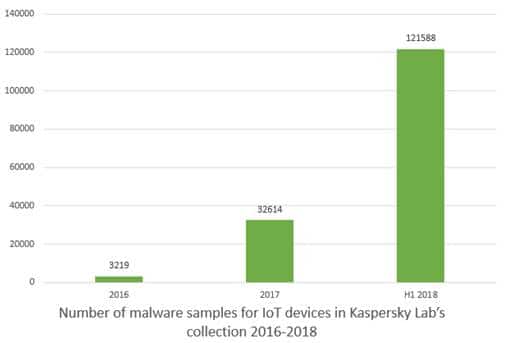

أوضح تقرير أعدته كاسبرسكي لاب Kaspersky Lab حول حالة التهديدات المحدقة بأجهزة إنترنت الأشياء في النصف الأول من العام 2018، أن هذه الأجهزة والأنظمة تعرضت لهجمات بأكثر من 120,000 نسخة معدلة من البرمجيات الخبيثة، ويزيد هذا الرقم بأكثر من ثلاثة أضعاف عن البرمجيات الخبيثة التي استهدفت أجهزة إنترنت الأشياء في العام 2017 بأكمله.

وحذرت كاسبرسكي لاب من أن النمو المتصاعد لعائلات البرمجيات الخبيثة التي تستهدف الأجهزة الذكية يعد استمراراً لتوجه خطر، إذ إن العام 2017 كان قد شهد ارتفاعاً بعشر مرات في التعديلات البرمجية الخبيثة التي استهدفت الأجهزة الذكية مقارنة بالعام 2016.

وتنمو سوق أجهزة إنترنت الأشياء، المعروفة أيضاً بالأجهزة الذكية، نمواً كبيراً نظراً لدورها المحوري في الحياة اليومية، لكن المجرمين الإلكترونيين يرون في ذلك النمو فرصاً للربح، لذلك فهم يضاعفون هجماتهم ويحرصون على جعلها أكثر إتقاناً.

ويكمن الخطر الذي يواجه مستخدمي أجهزة إنترنت الأشياء في قدرة التهديدات على مباغتتهم والهجوم بصورة غير متوقعة، ما يحول هذه الأجهزة التي تبدو غير ضارة إلى أجهزة قوية لتنفيذ أنشطة غير قانونية قد تشمل التعدين الخبيث للعملات الرقمية وهجمات الحرمان من الخدمة والتضمين الخفي لهذه الأجهزة في أنشطة شبكات “البوت نت”.

ويقوم خبراء كاسبرسكي لاب بمراجعة البيانات التي يتم جمعها من مصادر مختلفة مراجعة منتظمة، بما فيها “أجهزة افتراضية خداعية” تستخدم كمصائد Honeypots لجذب انتباه المجرمين الإلكترونيين وتحليل أنشطتهم.

وتكشف المستجدات في هذا الإطار عن أرقام مذهلة، فخلال النصف الأول من العام 2018 تجاوز عدد تعديلات البرمجيات الخبيثة التي استهدفت أجهزة إنترنت الأشياء والتي سجلها الباحثون في كاسبرسكي لاب ثلاثة أضعاف الرقم المسجل في العام 2017 بأكمله.

عدد عينات البرمجيات الخبيثة التي استهدفت أجهزة إنترنت الأشياء في مجموعة بيانات كاسبرسكي لاب بين 2016 و2018

وتظهر الإحصائيات أن الطريقة الأكثر شيوعاً لانتشار البرمجيات الخبيثة في أجهزة إنترنت الأشياء ما زال يتمثل باستخدام القوة الغاشمة لكلمات المرور عبر محاولات الاختراق بتكرار مختلف التراكيب الممكنة لكلمات المرور، فقد تم اللجوء إلى القوة الغاشمة في 93 في المئة من الهجمات التي تم اكتشافها.

بينما تم الوصول إلى أجهزة إنترنت الأشياء في معظم الحالات المتبقية عبر ثغرات معروفة، وكانت الأجهزة التي هاجمت مصائد كاسبرسكي لاب أجهزة توجيه (راوتر)، إذ إن 60 في المئة من المحاولات المسجلة للهجوم على المصائد التابعة لكاسبرسكي لاب كانت قادمة من تلك الموجهات.

وشملت الحصة المتبقية من أجهزة إنترنت الأشياء المصابة أجهزة متنوعة أخرى مثل مسجلات الفيديو الرقمية DVR والطابعات، بيد أن المصائد سجلت أيضاً هجمات مصدرها 33 غسالة ملابس.

وقد يكون لمجرمي الإنترنت أسباب مختلفة لاستغلال أجهزة إنترنت الأشياء، ولكن الهدف الأكثر شيوعاً بينهم يتمثل في تسهيل هجمات الحرمان من الخدمة عن طريق إنشاء روبوتات الويب التخريبية أو ما يعرف بـ “البوتات”.

ويتم تصميم بعض التعديلات البرمجية الخبيثة أيضاً لإصلاح ثغرات ذاتية فيها أو لإيقاف برمجيات خبيثة منافسة أو لإيقاف تشغيل خدمات ضعيفة على الأجهزة، وقال ميكائيل كوزين الباحث الأمني في كاسبرسكي لاب إن أجهزة إنترنت الأشياء قد لا تبدو قوية بما يكفي لجذب انتباه المجرمين الإلكترونيين واستخدامها في نشاطهم غير القانوني مقارنة بأجهزة الحاسوب الشخصية والهواتف الذكية.

وأضاف: “العدد الهائل لأجهزة إنترنت الأشياء يعوض أداءها المنخفض ويزيد، كما أن الشركات المصنعة للأجهزة الذكية ما زالت لا تولي أمن منتجاتها اهتماماً كافياً، وحتى لو بدأ المصنعون الآن في رفع درجة الأمن الإلكتروني في أجهزتهم، فسيستغرق الأمر وقتاً طويلاً قبل أن تخرج الأجهزة الضعيفة القديمة تدريجياً من الخدمة ويتم التخلص منها.

وتتطور عائلات برمجيات إنترنت الأشياء الخبيثة وتعدل نفسها بسرعة عالية، لذلك يستطيع المجرمون استغلال مزيد من الثغرات حتى قبل أن يتم إصلاح الثغرات المكتشفة والمستغلة سابقاً، ما يجعل منتجات إنترنت الأشياء أهدافاً سهلة للمجرمين الإلكترونيين الذين يمكنهم تحويل الأجهزة البسيطة إلى أدوات قوية يستخدمونها في أنشطتهم غير الشرعية كالتجسس والسرقة والابتزاز.

وينصح خبراء كاسبرسكي لاب المستخدمين باتباع الإرشادات التالية للحد من مخاطر إصابة أجهزتهم:

- المسارعة إلى تثبيت التحديثات البرمجية، إذ يمكن إصلاح ثغرة أمنية ببرمجيات الإصلاح التي تكون متاحة ضمن التحديثات.

- تغيير كلمات المرور المثبتة مسبقاً على الجهاز، واستخدام كلمات مرور معقدة تتضمن أحرفاً كبيرة وأرقاماً ورموزاً.

- استخدام الحل Kaspersky Smart Home and IoT Scanner للتحقق من وجود الثغرات والإصابات في أجهزة إنترنت الأشياء.

- إعادة تشغيل الجهاز بمجرد الشك في سلوكه، وقد يساعد هذا الإجراء في التخلص من البرمجيات الخبيثة الحالية لكنه لا يقلل من خطر الإصابة مرة أخرى.