الكشف عن عصابة “بوسيدون” الإلكترونية التي تهاجم الشركات في الإمارات

أعلن فريق الأبحاث والتحليلات العالمي في كاسبرسكي لاب عن اكتشاف عصابة “بوسيدون” Poseidon Group التي تشن هجمات إلكترونية متقدمة وتنشط في عمليات التجسس الإلكتروني العالمية منذ العام 2005 على أقل تقدير.

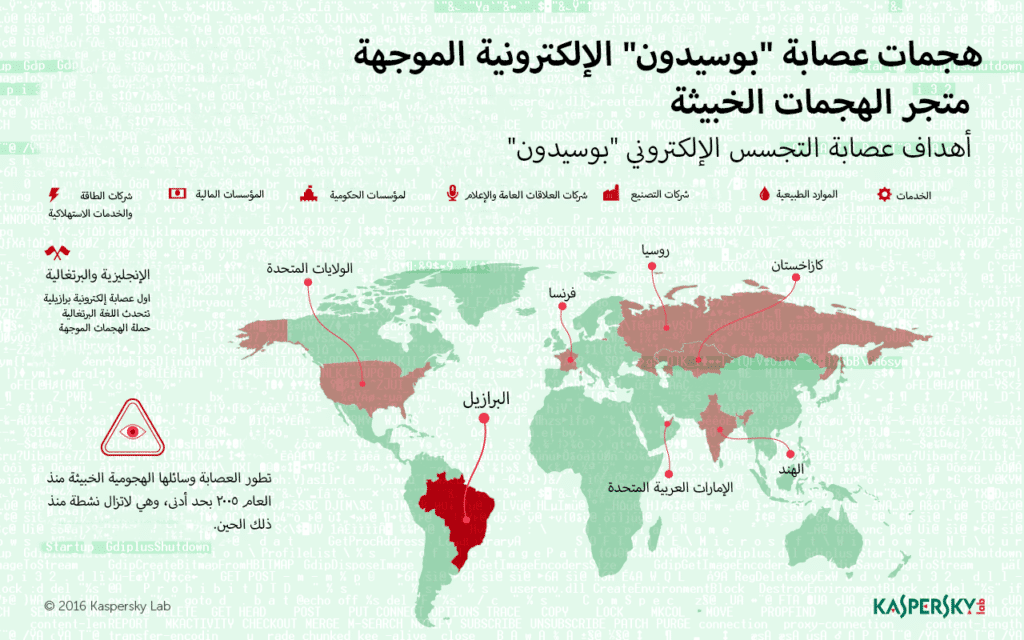

ومن أبرز ما يميز عصابة “بوسيدون” الإلكترونية أنها تجارية، وتعتمد على برمجية خبيثة مصممة وفق أغراض محددة، وموقّعة رقمياً بشهادات مزيفة تستخدم لسرقة البيانات الحساسة من الضحايا لإجبارهم على الدخول في علاقة تجارية. وبالإضافة لذلك، صممت هذه البرمجية الخبيثة ليتم تشغيلها تحديداً على أجهزة الكمبيوتر بنظام Windows باللغة الإنجليزية والبرتغالية والبرازيلية، مما يجعلها الأولى من نوعها.

تم تحديد ما لا يقل عن 35 شركة وقعت ضحية لتلك الهجمات، ومن ضمن الأهداف البارزة الأكثر استهدافاً كانت المؤسسات المالية والحكومية وشركات الاتصالات والتصنيع والطاقة وشركات تقديم الخدمات الاستهلاكية، بالإضافة إلى شركات وسائل الإعلام والعلاقات العامة. وتمكن خبراء كاسبرسكي لاب من اكتشاف هجمات استهدفت شركات الخدمات التي تلبي احتياجات كبار المسؤولين التنفيذيين للشركات. وقد تم رصد ضحايا هذه العصابة الإلكترونية في البلدان التالية:

- الإمارات العربية المتحدة

- الولايات المتحدة الأمريكية

- فرنسا

- كازاخستان

- الهند

- روسيا

ومع ذلك، يعود مصدر انتشار الضحايا بشكل كبير إلى البرازيل، التي يتواجد فيها العديد من الضحايا الذين لديهم شركات ذات مساهمة مشتركة أو عمليات تشغيلية مشتركة.

وأحد خصائص عصابة “بوسيدون” الإلكترونية أنها تستهدف الشبكات ذات النطاق. وفقاً لتقرير كاسبرسكي لاب التحليلي، تعتمد عصابة “بوسيدون” الإلكترونية على رسائل التصيد المرسلة عبر البريد الإلكتروني المرفقة بملفات RTF / DOC، والتي غالباً ما تعتمد أسلوب الإغواء على غرار الموارد البشرية، حيث تقوم بتثبيت البرمجية الخبيثة في النظام المستهدف بمجرد الضغط عليها. ومن النتائج الأخرى الرئيسية، لوحظ وجود سلاسل برمجية مكتوبة باللغة البرازيلية البرتغالية. ويشكل اختيار عصابة القراصنة للأنظمة باللغة البرتغالية، وفقاً للعينات المكتشفة، أسلوباً جديداً ولم يلاحظ وجوده في السابق.

وبمجرد إصابة جهاز كمبيوتر، تصدر البرمجية الخبيثة تقارير إلى خوادم التحكم قبل بدء المرحلة المعقدة من التحركات الجانبية. وغالباً ما يتم في هذه المرحلة استخدام أداة خبيثة متخصصة تجمع تلقائياً وبشراسة كبيرة مجموعة واسعة من المعلومات التي تشمل بيانات تسجيل الدخول الأمنية وسياسات إدارة المجموعة، بل وحتى سجلات النظام، ليتسنى لها شن مزيد من الهجمات المحكمة وضمان تفعيل نشاط البرمجية الخبيثة. وبعد القيام بذلك، يتمكن المهاجمون من التعرف على نوع التطبيقات والأوامر التي يمكنهم استخدامها دون تنبيه مدير الشبكة عن طريق التحركات الجانبية والتسلل.

ويتم بعد ذلك استغلال المعلومات التي يتم جمعها عن طريق شركة وهمية للتلاعب بالشركات الضحية وإجبارها على التعاقد مع عصابة “بوسيدون” الإلكترونية بصفة مستشار أمني تحت تهديد استغلال المعلومات المسروقة لإبرام سلسلة من الصفقات التجارية المشبوهة تعود بالنفع على عصابة “بوسيدون” الإلكترونية.

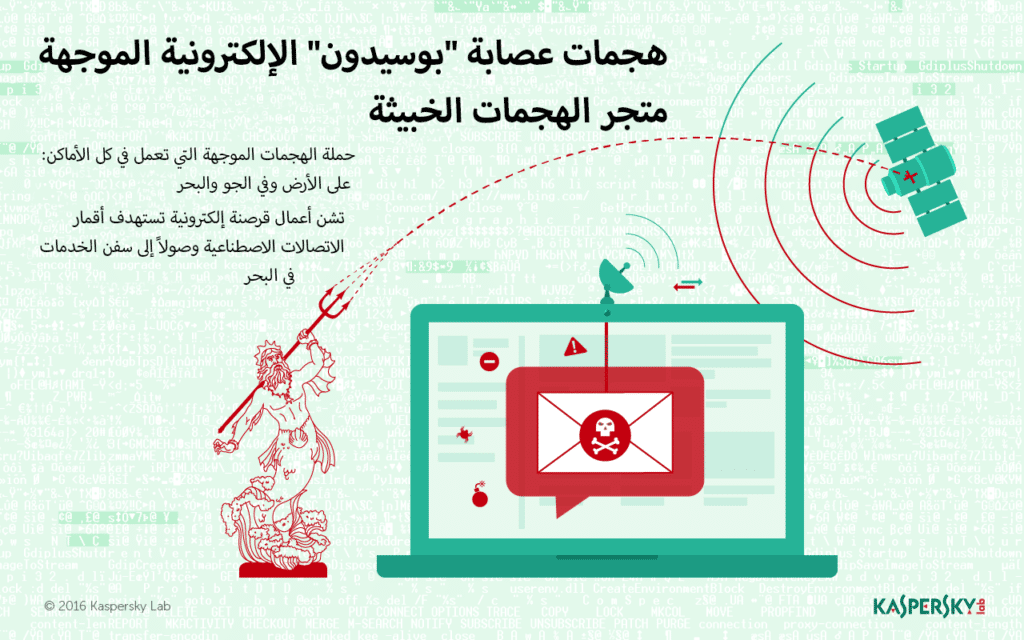

وقال ديمتري بيستوزهيف، مدير فريق الأبحاث والتحليلات العالمي في كاسبرسكي لاب لمنطقة أمريكا اللاتينية: “يعود إنشاء عصابة –بوسيدون – الإلكترونية إلى فترة طويلة وهي قابلة للتشغيل في جميع الأماكن: على الارض وفي الجو والبحر. وقد تم العثور على بعض من مراكز التحكم والسيطرة الخاصة بها داخل أنظمة مزودي خدمات الإنترنت الذين يقدمون خدمة الإنترنت للسفن في عرض البحر، بالإضافة إلى وصلات الإنترنت اللاسلكية وأخرى داخل داخل منشآت الناقلين التقليديين.” وخلص ديمتري إلى القول، “إضافة لذلك، تم العثور على عدد من إصدارات تلك البرمجية الخبيثة التي لا تستمر إلا لفترة قصيرة، وهو ما ساهم في تمكين هذه العصابة من تشغيل برمجيتها لهذه المدة الطويلة دون أن يتم اكتشافها.”

نظراً لبقاء عصابة “بوسيدون” الإلكترونية نشطة لمدة عشر سنوات على الأقل، فهذا يعني أن التكنولوجيا المستخدمة في تصميم إصداراتها المتجددة قد تغيرت وتطورت، مما يجعل من الصعب على الكثير من الباحثين ربط المؤشرات ببعضها وجمع كل الخيوط لبلورة صورة واضحة بشأنه. ومع ذلك، من خلال القيام بجمع كل الأدلة بعناية والتعامل مع عوامل التهديد بشكل منهجي وإعادة صياغة الجدول الزمني للمهاجمين، تمكن خبراء كاسبرسكي لاب في منتصف عام 2015 من التأكيد بأن الآثار المكتشفة في السابق وغير المعروفة، كانت في الواقع تعود إلى نفس العصابة، أي عصابة “بوسيدون” الإلكترونية.

تعمل منتجات كاسبرسكي لاب على اكتشاف وإزالة كافة الإصدارات المعروفة من مكونات عصابة “بوسيدون” الإلكترونية.

لقراءة التقرير بالكامل حول عصابة “بوسيدون” الإلكترونية مع وصف تفصيلي للأدوات الخبيثة والاحصائيات ذات الصلة، إلى جانب مؤشرات عمليات الاختراق التسوية، قم بزيارة الموقع: Securelist.com

الفيديو التالي يشرح كيفية التحقيق في الهجمات المعقدة الموجهة:

ويمكن الاطلاع على المزيد عن هجمات التجسس الإلكتروني هنا: https://apt.securelist.com/.